Ciberseguridad: el “cinturón de seguridad” que casi nadie se pone… hasta que choca

Hay una escena que se repite todos los días en internet: alguien abre un correo “del banco”, alguien hace clic “solo para ver”, alguien pone su contraseña de siempre… y de pronto su vida digital queda con las luces encendidas y la puerta abierta. La ciberseguridad existe para evitar exactamente eso: proteger datos electrónicos de quienes tienen intención maliciosa, usando personas, procesos y tecnología.

Lo interesante es que ya no es un tema solo para “gente de IT”. Hoy, con trabajo remoto, pagos móviles, redes sociales y negocios montados en la nube, todo el mundo forma parte del perímetro. Y eso incluye al estudiante, al emprendedor, al empleado, al dueño del colmado y al CEO.

El nuevo terreno de juego: todos conectados, todos expuestos

La promesa de la era digital fue la comodidad. La factura llegó en forma de ataques: robo de identidad, ransomware, secuestro de cuentas, estafas por WhatsApp, fraude bancario, filtraciones masivas y la lista sigue. El patrón es claro: mientras más conectada está tu vida, más superficies hay para atacar.

Esto no es alarmismo; es matemática. El “yo no soy importante” no protege. De hecho, el cibercrimen ama lo masivo: miles de víctimas pequeñas suman un botín grande.

Un mapa sencillo para empezar: qué enseña un curso introductorio bien hecho

Aquí es donde un curso como “Introduction to Cybersecurity” de Cisco Networking Academy sirve como puerta de entrada práctica: te pone el panorama completo sin pedirte credenciales previas y te da un lenguaje común para entender amenazas, riesgos y defensas. Cisco describe este curso como un recorrido por las tendencias de ciberseguridad y las oportunidades de carrera.

Según un catálogo externo que lista sus características, el formato es directo y digerible:

- Duración estimada: 6 horas

- Prerrequisitos: ninguno

- Estructura: 5 módulos, 7 laboratorios prácticos, actividades interactivas y cuestionarios

- Cierre: examen final

- Reconocimiento: insignia digital

Y, ya en el contenido, varios listados públicos coinciden en los módulos típicos del recorrido:

- Introducción a la ciberseguridad

- Ataques, conceptos y técnicas

- Protección de datos y privacidad

- Protección de la organización

- Futuro profesional en ciberseguridad

Lo que me gusta (y lo que vale oro en 2026)

Como reportero, me fijo menos en la “promesa” y más en el tipo de mentalidad que te deja. Un curso introductorio bueno no te convierte en experto. Te convierte en alguien difícil de engañar.

Si sales con estas ideas clavadas, ya ganaste:

Pensar en capas: no existe “la herramienta mágica”. Es higiene digital + control de acceso + actualización + respaldo + hábitos.

Privacidad como activo: tus datos son moneda. La pregunta no es “si valen”, es “cuánto”.

Empresa o vida personal, el mismo principio: la organización se rompe por lo mismo que se rompe una cuenta personal: contraseñas pobres, phishing, permisos excesivos y descuido.

Carrera posible: Cisco plantea el campo como una industria creciente con roles y trayectorias.

Mi visión personal: la ciberseguridad no es paranoia, es mantenimiento

La gente cambia aceite al carro porque entiende causa y efecto: si no lo haces, el motor sufre. Con la ciberseguridad pasa igual, solo que el daño no suena, no huele, no gotea. Simplemente ocurre… y cuando te das cuenta, ya estás negociando con un atacante o recuperando una cuenta.

Por eso me parece valioso empezar con una base corta y estructurada (esas 6 horas bien invertidas) antes de saltar a temas más pesados. No porque “seas principiante”, sino porque la seguridad real empieza con hábitos, y los hábitos se aprenden mejor cuando alguien te ordena el caos.

Tres acciones prácticas que puedes aplicar hoy (antes del curso, durante o después)

Usa un gestor de contraseñas y activa MFA (autenticación en dos pasos) en correo, banco, redes.

Haz un respaldo “3-2-1” (tres copias, dos medios, una fuera de tu equipo).

Aprende a oler el phishing: urgencia, enlaces raros, archivos inesperados, “tu cuenta será cerrada”.

Preguntas Frecuentes

Es el conjunto de prácticas y medidas para proteger sistemas, redes y datos frente a accesos no autorizados, fraudes y ataques.

Porque la mayoría de ataques son masivos: buscan volumen. Cuentas personales, correos y teléfonos son puertas fáciles si no hay hábitos básicos.

Phishing (engaños), robo de cuentas, malware, ransomware (secuestro de archivos), fraudes por redes/WhatsApp y filtraciones de datos.

Mensajes que se hacen pasar por empresas/personas para robar datos o que hagas clic. Señales: urgencia, enlaces raros, adjuntos inesperados, petición de contraseñas o códigos.

Todos los puntos por donde te pueden entrar: email, redes sociales, celular, Wi-Fi, apps, nube, dispositivos y hasta USB.

No. Hoy cualquiera puede ser “el perímetro”. Un clic equivocado abre la puerta tanto en casa como en una empresa.

Es una segunda verificación además de la contraseña (app, SMS, llave). Si te roban la clave, igual les falta el segundo paso.

Un ataque que cifra o bloquea tus archivos y pide pago. La defensa más efectiva suele ser backup sólido + higiene digital.

Una herramienta que guarda y genera contraseñas fuertes y únicas. Te evita reutilizar claves (la causa #1 de cuentas robadas).

Tres copias de tus datos, en dos medios distintos, y una copia fuera del equipo principal (por ejemplo, nube + disco externo).

Que no hay un botón mágico. La seguridad real es suma de medidas: contraseñas fuertes, MFA, actualizaciones, permisos mínimos, backups y hábitos.

Activar MFA en correo y redes, usar un gestor de contraseñas, y configurar backups con regla 3-2-1.

Más de Tecnología

Jurado en EE.UU. condena a exingeniero de Google por espionaje económico y robo de secretos de IA vinculados a China

30 Ene 2026

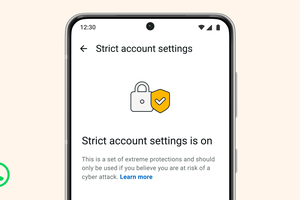

WhatsApp estrena “Ajustes de cuenta estrictos”: el modo “lockdown” para frenar spyware y ataques dirigidos

28 Ene 2026

Ethical Hacker aprender a pensar como atacante

27 Ene 2026