El Blindaje de la Identidad en la Era de la Ultrafalsificación

La amenaza estructural de los deepfakes de alta fidelidad

La evolución de la inteligencia artificial generativa ha alcanzado en 2026 un punto de madurez técnica donde la distinción entre lo orgánico y lo sintético es, a simple vista, inexistente. Lo que en años anteriores se consideraba una curiosidad tecnológica o un riesgo emergente, hoy se ha consolidado como una amenaza estructural para la integridad de la información: el fenómeno de los deepfakes de alta fidelidad. En este escenario, la ciberseguridad ha debido migrar de un modelo reactivo a una estrategia de defensa proactiva y multidimensional.

El fin de la confianza biométrica tradicional

Verificación de Identidad Dinámica: el nuevo estándar

Históricamente, la identidad digital se ha fundamentado en tres pilares: lo que el usuario sabe (contraseñas), lo que tiene (tokens) y lo que es (biometría). Este último pilar es el que presenta mayor vulnerabilidad en la actualidad. La capacidad de los algoritmos para replicar patrones de voz, microexpresiones faciales y cadencias de habla en tiempo real ha invalidado la eficacia de las videollamadas y los mensajes de voz como métodos de autenticación infalibles.

Verificación de Identidad Dinámica: el nuevo estándar

Para mitigar este riesgo, las organizaciones deben implementar protocolos de Verificación de Identidad Dinámica. Esto implica que el acceso a sistemas críticos no puede depender de una imagen estática o una frase pregrabada. Se requiere la introducción de "desafíos aleatorios" durante la interacción, tales como solicitar movimientos específicos o cambios de iluminación que los motores de renderizado sintético actuales aún tienen dificultades para procesar sin generar artefactos visuales.

Zero Trust aplicado a la comunicación digital

En 2026, el enfoque de Confianza Cero (Zero Trust) debe extenderse más allá de las redes corporativas para abarcar las comunicaciones interpersonales. El principio es simple: nunca confiar, siempre verificar.

Criptografía de extremo a extremo con firma de origen

Es imperativo el uso de herramientas que certifiquen que un flujo de video o audio proviene directamente de un dispositivo físico verificado y no de un software de intermediación.

Marcas de agua criptográficas: El estándar C2PA (Coalition for Content Provenance and Authenticity) se ha vuelto esencial. El contenido generado por humanos debe portar metadatos inmutables que detallen su procedencia, permitiendo a los sistemas de defensa identificar instantáneamente cualquier material que carezca de este linaje digital.

Estrategias individuales para reducir la superficie de exposición

A nivel de usuario, la protección de la identidad digital requiere una reducción drástica de la superficie de exposición. Los algoritmos de suplantación necesitan grandes volúmenes de datos (muestras de voz y video) para entrenar modelos precisos. Por lo tanto, el saneamiento de la huella digital es la primera línea de defensa.

Passkeys y autenticación multifactor avanzada

Asimismo, se recomienda la adopción de claves de paso (Passkeys) basadas en hardware y la autenticación multifactor (MFA) que no dependa de canales interceptables como el SMS.

Conciencia sintética en entornos corporativos

En el ámbito corporativo, la formación en "conciencia sintética" es vital: el personal debe ser capaz de detectar inconsistencias técnicas, como la falta de parpadeo natural, sincronización labial defectuosa o distorsiones en los bordes de la imagen (ghosting), que a menudo delatan a un agente sintético bajo estrés computacional.

Conclusión: La soberanía digital como ejercicio activo

La soberanía sobre la identidad digital ya no es un estado pasivo, sino un ejercicio continuo de vigilancia tecnológica. La ciberseguridad proactiva en 2026 no solo protege datos, sino que salvaguarda la verdad operativa. En un ecosistema donde la realidad puede ser simulada con precisión matemática, la única defensa robusta reside en la combinación de infraestructuras criptográficas sólidas y una cultura de escepticismo técnico sistemático.

Más de Tecnología

Jurado en EE.UU. condena a exingeniero de Google por espionaje económico y robo de secretos de IA vinculados a China

30 Ene 2026

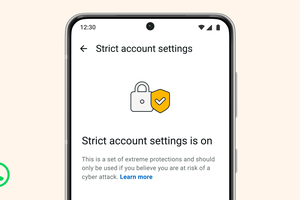

WhatsApp estrena “Ajustes de cuenta estrictos”: el modo “lockdown” para frenar spyware y ataques dirigidos

28 Ene 2026

Ethical Hacker aprender a pensar como atacante

27 Ene 2026

Ciberseguridad: el “cinturón de seguridad” que casi nadie se pone… hasta que choca

27 Ene 2026